Lambda 에 AWS API-Gateway 를 연결하여 Route53의 DNS Record 를 등록 삭제하는 API 만들기 (feat Python)

뭐 이미 잘 아시는 분들이야 딱히 볼만한 내용은 없을것 같습니다. (당연한 소리인가요? )

(코드를 pre - code 로 해가가 넣었더니 민감 컨텐츠로 분류 되는듯 하여 스샷으로 넣을수 밖에 없었...)

개발팀 으로부터 요청이 들어왔습니다.

웹 애플리 케이션에서 고객사채널이 오픈되면 서브도메인 등록과 IIS 사이트 바인딩까지 사람손 안거치고 되도록 해달라.

사실 뭔지도 모를 도메인들이 막 생기면 나중에 관리가 안될것 같아서 도메인의 경우 인프라팀의 승인하에 등록 및 삭제를 하고 있었으나 막생긴다면 + 정책이 빨리처리하는게 우선! 이라고 하니..

그리고 개발자는 운영 서버에 직접 접근할 권한이 없기도 하기에

젠킨스를 통해 구현 하려 했는데 이참에 API 로 만들어서 던져주고 나중에 젠킨스에서도 API 를 사용해야 겠다 라는 생각이 들었습니다.

AWS 의 윈도우 이미지를 사용하는 EC2 의 경우 기본적으로 SSM 에이전트를 이용하는 람다를 통해 IIS 의 사이트 바인딩을 추가 제거 할수 있는 API 와 Route53 에 레코드를 추가 제거 할수 있는 API 를 만들었습니다.

일단 도메인 레코드 추가삭제 API 를 기준으로 진행해보겠습니다.

일단 람다 함수를 먼저 생성합니다.

만만하고 람다 친화적? 인 파이썬님을 런타임 기본으로 잡고 이름을 정한뒤 기본실행 역할을 정합니다.

동일한 그룹으로 묶을것들이 아니기 때문에 또 앞으로 어떻게 쓰게 될지 모르기 때문에 새 역할 생성을 선택합니다.

추가 구성에 네트워킹 관련 구성들이 있는데

인프라가 Azure 와 AWS, 온프레미스로 여러곳에 있기도 해서 API 게이트웨이를 사용할 예정이기에

추가구성은 하지 않습니다.

만약 람다를 직접 호출 하려면 URL 활성화나 VPC 내에서 접근하려면 VPC활성화를 선택해 주시면 되겠죠?

그럼 코드를 직접 입력 할수 있는 화면이 나옵니다 (현재 새로운 에디터인데 창 크기 조절도 안되고 뭔가 답답한 면이 있습니다. 오히려 저는 기존의 에디터가 더 좋은것 같네요)

람다 생성시 역할 생성을 자동으로 했다면 IAM 에 가서 역할에 람다함수 이름으로 검색해보시면

선택하고 권한 정책 부분을 보면 람다 기본정책으로 로그 관련된 기능만 추가 되어있을것입니다.

정책 연결로 route53 관련 ChangeResourceRecordSets 이 존재하는 정책을 연결해도 되고

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"route53:ChangeResourceRecordSets"

],

"Resource": "*"

}

]

}

API GateWay 메뉴로 가서 생성후 연결하는 방법이 있습니다.

이름을 정하고 API 생성을 누릅니다.

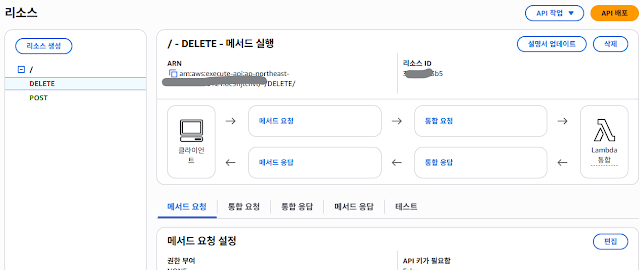

리소스 메뉴에서 / 아래로 새로운 리소스를 생성하고 거기에 메서드를 만들면

근데 POST 와 DELETE 두개인데 (3) 으로 표시되어있네요?

네 아까 위에 리소스 설명을 위해 GET 을 임시로 만들었다가 지운것 때문에 없는 메서드 1 개가 포함되어있습니다. (생성은 자동이지만 삭제는 안해줍니다) 없어진 트리거는 선택후 삭제 처리 합니다.

"body": "{\"name\": \"park\", \"Type\": \"human\"}"

}

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": "*",

"Action": "execute-api:Invoke",

"Resource": "arn:aws:execute-api:ap-northeast-2:************:khy*****0h/*",

"Condition": {

"IpAddress": {

"aws:SourceIp": [

"아이피/32",

"아이피/32"

]

}

}

}

]

}

"Resource": "arn:aws:execute-api:ap-northeast-2:************:khy*****0h/*/DELETE",

댓글

댓글 쓰기